Dando continuidade a Instalação e Configuração de um LAB com o Elastic SIEM[1], precisamos ativar os recursos de detecção e controles de acesso no tocante a autenticação e autorização tendo em vista que o recurso não é ativo por padrão ao instalarmos o Elasticsearch e Kibana.

terça-feira, 28 de dezembro de 2021

segunda-feira, 27 de dezembro de 2021

Elastic Security revela campanha de malware BLISTER

A equipe da Elastic Security identificou um cluster notável de atividades maliciosas após revisar sua telemetria de prevenção de ameaças. Um certificado de assinatura de código válido é usado para assinar o malware para ajudar os invasores a permanecerem sob o radar da comunidade de segurança. Também foi descoberto um novo malware loader usado na campanha, a qual foi denominada BLISTER. A maioria das amostras de malware observadas tem poucas ou nenhuma detecção no VirusTotal. O vetor de infecção e os objetivos dos invasores permanecem desconhecidos até o momento.

quinta-feira, 23 de dezembro de 2021

Elastic SIEM - Instalação e Configuração do LAB (Parte I)

SIEM significa Security Information and Event Management. As ferramentas SIEM geralmente fornecem dois resultados principais: relatórios e alertas. Os relatórios agregam e exibem incidentes e eventos relacionados à segurança, como atividades maliciosas e tentativas de login malsucedidas. Os alertas serão acionados se o mecanismo de análise da ferramenta detectar atividades que violam um conjunto de regras, sinalizando, consequentemente, um problema de segurança.

segunda-feira, 20 de dezembro de 2021

Apresentando as versões 7.16.2 e 6.8.22 do Elasticsearch e Logstash para atualizar o Apache Log4j2

Temos o prazer de anunciar as novas versões do Elasticsearch e Logstash, 7.16.2 e 6.8.22, para atualizar para a versão mais recente do Apache Log4j e abordar preocupações com falsos positivos com alguns scanners de vulnerabilidade. Elastic também mantém atualizações contínuas por meio de nossa consultoria para garantir que nossos clientes Elastic e nossas comunidades possam se manter atualizados sobre os desenvolvimentos mais recentes.

O dia 10 de dezembro começou com a divulgação pública da vulnerabilidade do Apache Log4j - CVE-2021-44228 afetando a popular estrutura de registro de código aberto adotada por vários aplicativos comerciais e personalizados baseados em Java. Esta vulnerabilidade, afetando as versões 2.0-beta9 a 2.14.1 do Log4j2, e já está sendo explorada por atacantes e grupos de ransomware, como APT35 e Hafnium. Uma pesquisa do Google usando Open Source Insights estima que mais de 35.000 pacotes (mais de 8% do repositório Maven Central) foram afetados pelas vulnerabilidades divulgadas recentemente, em 16 de dezembro.

Apache Log4j lançou uma correção para esta vulnerabilidade inicial no Log4j versão 2.15.0. No entanto, a correção estava incompleta e resultou em uma vulnerabilidade potencial de DoS e exfiltração de dados, registrada como CVE-2021-45046. Esta nova vulnerabilidade foi corrigida no Log4j2 versão 2.16.0. No entanto, a própria versão 2.16.0 também foi considerada vulnerável a outra vulnerabilidade DoS, levando a um novo CVE-2021-45105 e o eventual lançamento do Apache Log4j2 versão 2.17.0.

Apresentando Elasticsearch 7.16.2 e Logstash 6.8.22

Hoje, temos o prazer de anunciar a disponibilidade de novas versões do Elasticsearch e Logstash, 7.16.2 e 6.8.22 respectivamente, que atualiza o Apache Log4j2 para a versão 2.17.0. Também retemos as mitigações entregues em 7.16.1 e 6.8.21. A soma das mitigações contra as mitigações Log4j entregues em 7.16.2 e 6.8.22 incluem:

- Log4j atualizado para a versão 2.17.0

- A classe JndiLookup foi completamente removida para eliminar a área de superfície de ataque fornecida pelo recurso JNDI Lookup e o risco associado de vulnerabilidades semelhantes

- log4j2.formatMsgNoLookups = true é definido para desativar um dos recursos vulneráveis

O Elastic Security existente pode acessar esses recursos dentro do produto. Se você é novo no Elastic Security, dê uma olhada em nossos guias de início rápido (pequenos vídeos de treinamento para você começar rapidamente) ou nossos cursos de treinamento básicos gratuitos. Consulte a documentação online para ver como você pode atualizar suas implantações Elasticsearch e Logstash. Você sempre pode começar com uma avaliação gratuita de 14 dias do Elastic Cloud. Ou baixe a versão autogerenciada do Elastic Stack gratuitamente.

- https://logging.apache.org/log4j/2.x/security.html

- https://security.googleblog.com/2021/12/understanding-impact-of-apache-log4j.html

- https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-by-state-backed-hackers-access-brokers/

- https://thehackernews.com/2021/12/hackers-begin-exploiting-second-log4j.html

- https://www.cert.govt.nz/it-specialists/advisories/log4j-rce-0-day-actively-exploited/

- https://www.zdnet.com/article/cisa-orders-federal-agencies-to-mitigate-log4j-vulnerabilities-in-emergency-directive/

terça-feira, 14 de dezembro de 2021

Elastic SIEM - Enriquecendo informações na coleta dos eventos de logs do Windows

Elastic SIEM - Utilizando o protocolo Netflow para monitoramento de segurança de redes

Nem só de logs vive um SIEM. A Elastic começou seu projeto com um motor de buscas e foi avançando em oferecer recursos para análises de métricas em aplicações e algo bem útil para a correlação de eventos de rede por meio do protocolo Netflow.

Quando é utilizado o SNMP, apenas é possível ver o volume de um tráfego de rede gerado por um ativo de rede mas não o conteúdo o qual originou esse tráfego. Imaginemos a situação onde é preciso saber quanto de consumo foi gerado por requisições de DNS. Apenas com SNMP, é impossível detalhar os eventos de redes por protocolos, aplicações, IP de origem/destino, porta de origem/destino entre outras informações. O protocolo trás toda essa riqueza de detalhes e pode ser agregado ao Elastic SIEM por meio do filebeat o qual vai coletar todos esses eventos de rede de um roteador de borda ou outros equipamentos.

segunda-feira, 13 de dezembro de 2021

Elastic Security 7.16 - Novas integrações e funcionalidades automatizadas

No Elastic Security 7.16, várias novas integrações de dados prontas para o uso com o Elastic Agent simplificam a ingestão e normalização de dados, potencializando as operações de segurança. A versão também apresenta suporte total à produção para várias integrações de dados existentes. Nesta versão, foi apresentado um conjunto expandido de proteções contra comportamentos maliciosos, abordando métodos relacionados ao acesso inicial, escalonamento de privilégios e evasão de defesa. Também oferece proteção contra ameaças ao dump de memória para macOS e Linux e aprimora o suporte do ECS para o Osquery Manager. Além disso, foi aprimorada a colaboração entre organizações com novas e aprimoradas integrações de fluxo de trabalho para o ServiceNow.

>>> LEIA O ARTIGO COMPLETO <<<

Elastic Security - Mitigação e Detecção: CVE-2021-44228 Log4Shell

Apache Software Foundation lançou correções para conter a vulnerabilidade de 0-day (CVE-2021-44228) ativamente explorada que afeta a biblioteca de registro baseada em Java (Java Naming and Directory Interface - JNDI) do Apache Log4j amplamente usada que pode ser utilizada como forma de execução de códigos maliciosos e permitir uma tomada completa de sistemas vulneráveis. O problema diz respeito a um caso de remote code execution (RCE), não autenticado, em qualquer aplicativo que usa o utilitário de código aberto e afeta as versões Log4j 2.0-beta9 até 2.14.1. O bug obteve uma pontuação perfeita de 10 em 10 no sistema de classificação CVSS, indicativo da gravidade do problema.

[ >>> LEIA O ARTIGO COMPELTO <<< ]

segunda-feira, 6 de dezembro de 2021

Elastic Security - Usando OSQuery

Osquery é um projeto Opensource desenvolvido a partir do Facebook. Como o nome sugere, o Osquery ajuda a consultar os recursos do sistema operacional usando SQL. Ele expõe os conceitos subjacentes do sistema operacional, como processos, arquivos, rede como tabelas SQL.

Você pode escrever uma consulta SQL simples para ver os processos em execução ativa em seu sistema.

> SELECT pid, name, path FROM processes;

A mesma consulta SQL pode ser agendada para ser executada periodicamente e observar as mudanças no sistema. Isso torna mais fácil observar as métricas do sistema operacional de baixo nível.

Como funciona?

Osquery é compatível com a maioria das distribuições baseadas em Linux, Windows e Mac. O Osquery pode ser baixado aqui.

Osquery tem dois componentes:

- osqueryd - O daemon é executado em seu sistema operacional. o osqueryd agenda e executa consultas SQL no sistema. Fornece o estado atual do sistema quando a consulta é executada no host. O daemon usa APIs de eventos do sistema operacional para registrar as alterações. As consultas executadas pelo daemon são registradas no formato JSON e refletem o estado do sistema. Logs são gerados e exportados para análise posterior.

- osqueryi - É o shell interativo por meio do qual você pode executar consultas SQL. É autônomo e não se comunica com outros daemons Osquery em execução em outro lugar. osqueryd é o binário; quando você executa o osqueryd com o sinalizador -S, ele opera como um shell para executar comandos. Você também pode renomear osqueryd como osqueryi para operar em um modo interativo.

Depois de instalar o Osquery em seu respectivo sistema host, usando as instruções dos documentos oficiais. Você precisa rodar um Elasticsearch, Kibana & Fleet Server para que os logs de resultados do osqueryd sejam enviados.

Existem algumas maneiras de se comunicar com o osqueryd e visualizar os dados no Elastic Stack.

- Módulo Filebeat + OSQquery - Este método é relativamente simples. Primeiro, instale o Filebeat usando o guia de início rápido e habilite o módulo osquery para ver os resultados em um painel pronto para usar.

- Integração Elastic Agent + Osquery - Com o Elastic Agent, você pode executar consultas em tempo real no sistema host e agendar consultas para serem executadas periodicamente.

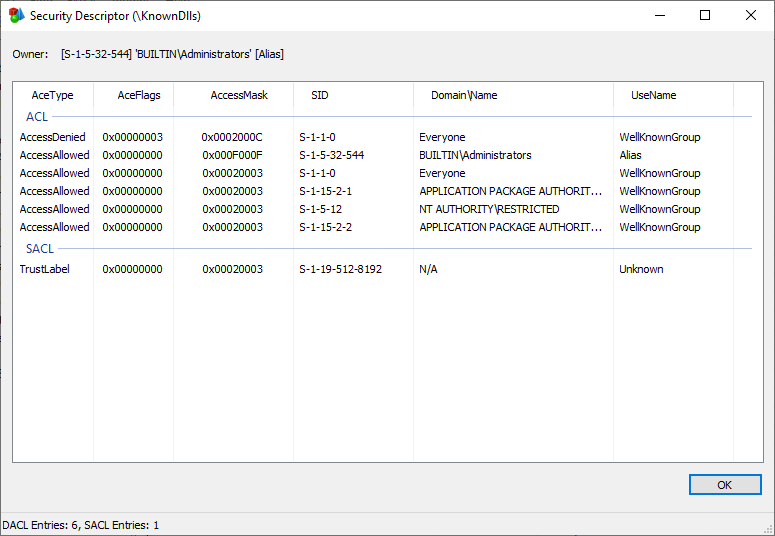

Elastic Security - Protegendo processos restritos do Windows (Parte I)

Protected Process Light

O Windows 8.1 introduziu o conceito de Protected Process Light (PPL), que permite que programas especialmente assinados sejam executados de forma a serem imunes a adulteração e encerramento, mesmo por usuários administrativos. O objetivo é impedir que o malware seja executado de forma descontrolada - adulterando processos críticos do sistema e encerrando os aplicativos anti-malware. Há uma hierarquia de “níveis” de PPL, com os de privilégios mais altos imunes à violação por aqueles de privilégios mais baixos, mas não vice-versa.

Para obter mais informações sobre os processos PPL, consulte os seguintes recursos:

- Protecting Anti-Malware Services - Win32 apps

- The Evolution of Protected Processes Part 1

- The Evolution of Protected Processes Part 2

- Dump das credenciais corporativas, mesmo quando o LSASS for reforçado para funcionar como PPL.

- Encerrar ou desabilitar silenciosamente os processos PPL, como produtos de segurança.

- Execute implantes inteiros como processos WinTcb PPL. Esses implantes não podem ser inspecionados ou eliminados por produtos de segurança de modo de usuário. A Microsoft restringe os produtos de segurança ao AntiMalware PPL, que é menos privilegiado do que o WinTcb.

- Injetar código em processos PPL existentes. Imagine executar a carga útil do beacon do Cobalt Strike dentro do Windows Defender.

segunda-feira, 22 de novembro de 2021

Elastic e AWS: acelerando a jornada de migração para a nuvem

As ofertas de nuvem oferecem eficiência de custos e agilidade, no entanto, o processo de migração e a complexidade do gerenciamento podem representar desafios. O Elastic permite que as organizações monitorem, analisem e protejam seus Amazon Web Services (AWS) e on premisse em uma única plataforma unificada - em cada estágio de sua jornada de adoção da nuvem - mesmo enquanto migram cargas de trabalho. Isso pode ajudar a garantir economia de tempo e custos, ao mesmo tempo que reduz o risco.

Neste post, discutiremos como Elastic e AWS trabalham juntos para acelerar a jornada de migração da carga de trabalho e garantir uma transição tranquila para a nuvem.

Benefícios e desafios da adoção da nuvem

Existem muitos motivadores de negócios por trás da transformação digital, desde a entrega de melhores resultados para o cliente e maior produtividade dos funcionários até o suporte à modernização de aplicativos e cargas de trabalho de IA. As organizações também buscam a nuvem para fornecer escalabilidade e atender a rígidas diretrizes de conformidade e segurança, ao mesmo tempo em que simplificam sua arquitetura de dados. Os objetivos finais por trás da adoção da nuvem são um tempo de entrada no mercado mais rápido, revelando melhores insights e reduzindo os custos gerais de TI.

No entanto, as recompensas de mudar para a nuvem não são isentas de riscos. Os desafios comuns enfrentados pelas organizações incluem:

- Complexidade: frequentemente, milhares de cargas de trabalho de microsserviços precisam ser migradas e a falta de visibilidade em dependências complexas pode representar obstáculos para resolver problemas técnicos e tomar decisões importantes.

- Prazo: a migração típica é um processo de vários anos e tem uma pressão imensa para ser concluída no prazo e dentro do orçamento.

- Dimensionamento: antes da migração, é essencial inventariar as cargas de trabalho no local e dimensionar adequadamente os requisitos de recursos na nuvem (quanta RAM, quais instâncias de computação, etc.) para evitar cobranças inesperadas e estouros de orçamento posteriormente.

- Re-arquitetura: os aplicativos podem precisar ser re-arquitetados para a nuvem. Isso é especialmente verdadeiro para arquiteturas de aplicativos monolíticos legados que não se prestam facilmente aos benefícios de escala e agilidade da nuvem por meio de conteinerização, orquestração, sem servidor e outras tecnologias nativas da nuvem.

- Desempenho: os aplicativos podem sofrer lentidão ou até mesmo tempo de inatividade como resultado da migração. A gravidade dos dados, a interoperabilidade e as dependências de aplicativos fora da nuvem costumam ser as principais preocupações nessa área.

- Segurança: A exposição de dados, perda e ataques externos também devem ser levados em consideração.

- Pré-migração: a visibilidade na infraestrutura do aplicativo local pode ajudar a construir um entendimento completo dos aplicativos baseados em microsserviços e monolíticos. Na fase de pré-migração, o Elastic permite a visualização da arquitetura do aplicativo e dependências usando mapeamento de serviço, monitoramento da experiência real do usuário de aplicativos da web locais, análise de custo pré-migração, avaliação de portfólio de aplicativo e dimensionamento correto.

- Durante a migração: o monitoramento de ambiente híbrido durante a migração pode ajudar a validar o desempenho e identificar proativamente os problemas de experiência do usuário, como alta latência ou erros, que geralmente resultam da migração de arquiteturas locais complexas para uma infraestrutura em nuvem mais distribuída. O rastreamento distribuído e o mapeamento de dependência de serviço são especialmente valiosos para uma compreensão abrangente de arquiteturas de microsserviços (MSA) e dependências de terceiros no portfólio de aplicativos.

- Pós-migração: verificações e balanços pós-migração são um componente essencial da jornada de migração. Com o Elastic, as organizações podem configurar alertas e gerenciamento de incidentes, monitorar o tempo de atividade e a disponibilidade de todos os recursos da nuvem à medida que ficam online, solucionar problemas de desempenho e outros, entender tendências e realizar otimização de custos com base no uso da nuvem.

- Análise centralizada de logs para infraestrutura e logs de aplicativos e outros eventos estruturados.

- Monitoramento de infraestrutura de logs, métricas e tempo de atividade para todos os componentes da infraestrutura.

- Monitoramento de desempenho de aplicativo em logs de aplicativo, métricas, rastreamento distribuído, rastreamento de erros, mapeamento de dependência de serviço e integridade de API.

- Monitoramento da experiência do usuário final, oferecendo monitoramento de usuário real, monitoramento de disponibilidade de site e monitoramento sintético baseado em navegador.

- Monitoramento de migração em nuvem em todas as fases da jornada de migração.

- Migre seus dados do Elasticsearch para o Elastic Cloud

- Migrando seus dados do Elasticsearch

- Integrações do Elastic com AWS

terça-feira, 26 de outubro de 2021

ELASTIC SECURITY - SIEM & ENDPOINT PROTECTION

Neste post, que terá atualizações contínuas, vou atualizar com materiais de estudos para ampliar os conhecimentos no uso da stack Elastic Security.

Informações dos Produtos

Grupos e Mídias Sociais

- Elastic Security (Telegram) - Acervo com materiais sobre a utilização do Elastic Security.

- Elastic Security (SIEM) - Analisando Tráfego de DNS

- Elasctic Security - Auditoria em Sistemas Windows (Parte I)

- Elastic SIEM - Auditoria em Sistemas Windows (Parte II)

- Base de Reputação de IPs no Elastic SIEM

- Elastic SIEM - Detectando Reverse Shell em Sistemas Linux

- Elastic SIEM - Apoiando Leis e Normas de Segurança da Informação

- Elasticsearch é seguro?

- Elastic SIEM - Utilizando o protocolo Netflow para monitoramento de segurança de redes

- Detectando atividade incomum de rede com Elastic Security e machine learning

- Elastic Security - Proteção 100% em ataques do REvil Ransomware

sexta-feira, 24 de setembro de 2021

Elastic Security (SIEM) - Auditoria em Sistemas Windows (Parte I)

A auditoria em redes é um procedimento fundamental para manter a segurança da informação dentro das empresas. Assim, é possível evitar a atuação de cibercriminosos, garantindo a confiabilidade e a reputação do negócio.

Confira neste artigo como a solução Elastic Security (SIEM), pode te ajudar no primeiro passo no processo de auditoria.

quarta-feira, 8 de setembro de 2021

CVE-2021-40444 NOVOS ATAQUES DIRECIOANDOS AO MICROSOFT OFFICE

A Microsoft está investigando relatórios de uma vulnerabilidade de execução remota de código (CVE-2021-40444) no MSHTML que afeta o Microsoft Windows. A Microsoft está ciente dos ataques direcionados que tentam explorar esta vulnerabilidade usando documentos do Microsoft Offices.

Um invasor pode criar um controle ActiveX malicioso para ser usado por um documento do Microsoft Office que hospeda o mecanismo de renderização do navegador. O invasor teria então que convencer o usuário a abrir o documento malicioso. Os usuários cujas contas são configuradas com poucos privilégios administrativos, no sistema, podem ser menos afetados em relação aos usuários com maiores permissões administrativas.

O Microsoft Defender Antivirus e o Microsoft Defender for Endpoint fornecem detecção e proteção para a vulnerabilidade conhecida. Os clientes devem manter os produtos antimalware atualizados. Os clientes que utilizam atualizações automáticas não precisam realizar nenhuma ação adicional. Os clientes corporativos que gerenciam atualizações devem selecionar a compilação de detecção 1.349.22.0 ou mais recente e implantá-la em seus ambientes. Os alertas do Microsoft Defender for Endpoint serão exibidos como: “Suspicious Cpl File Execution”.Após a conclusão desta investigação, a Microsoft tomará as medidas adequadas para ajudar a proteger seus clientes. Isso pode incluir o fornecimento de uma atualização de segurança por meio do processo de lançamento mensal ou o fornecimento de uma atualização de segurança fora do ciclo.

Mitigação

Por padrão, o Microsoft Office abre documentos da Internet no Modo de Exibição Protegido ou no Application Guard for Office, ambos evitando o ataque atual. Para obter informações sobre o modo de exibição protegido, consulte O que é modo de exibição protegido.

Medida Técnica

Desabilitar a instalação de todos os controles ActiveX no Internet Explorer atenua esse ataque. Os controles ActiveX instalados anteriormente continuarão em execução, mas não expõem essa vulnerabilidade.

1. Crie um arquivo de registro de sistema, salvando-o com a extensão .reg. Em seguida, cole o código abaixo:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

"1001"=dword:00000003

"1004"=dword:00000003

2. Clique duas vezes no arquivo para aplicar a modificação

3. Reinicie o sistema

Em um ambiente maior, o recomendado é a utilização de uma GPO para desabilitar esse recurso nos hosts do domínio. Novos controles ActiveX não serão instalados. Os controles ActiveX instalados anteriormente continuarão a funcionar.Para reversão desssa medida técnica, basta excluir o registro aplicado.

quinta-feira, 2 de setembro de 2021

Base de Reputação de IPs no Elastic SIEM

Nos últimos dias, temos visto uma onda crescente de ataques envolvendo ransomware e outras diversidades de malwares, trazendo prejuízos financeiro a diversos segmentos de negócios. Ter um SIEM, munido de recursos que facilitem uma investigação de atividades suspeitas, pode dar vantagem maior à frente das ações de atacantes buscando brechas de vulnerabilidades ou que já estejam infiltrados em um ambiente corporativo tomando medidas para escalação de privilégios, movimentos laterais ou até pivoteamento entre redes distintas.

Leia o artigo completo em -> Base de Reputação de IPs no Elastic SIEM

segunda-feira, 23 de agosto de 2021

TREND MICRO LANÇA RELATÓRIO DE AMEAÇAS A SISTEMAS LINUX

Quase 14 milhões de sistemas baseados em Linux estão diretamente expostos à Internet, tornando-os um alvo lucrativo para uma série de ataques do mundo real que podem resultar na implantação de web shell maliciosos, mineradores de bitcoins, ransomware e outros cavalos de Tróia.

De acordo com uma análise aprofundada do cenário de ameaças do Linux, publicado pela empresa de segurança cibernética Trend Micro, detalhando as principais ameaças e vulnerabilidades que afetam o sistema operacional na primeira metade de 2021, com base em dados acumulados de honeypots, sensores e telemetria anônima.

A empresa, que detectou quase 15 milhões de eventos de malware voltados para ambientes de nuvem baseados em Linux, a pesquisa também revelou que os mineradores de bitcoins e ransomware representam 54% de todos os malwares, web shell representam uma participação de 29%.

Além disso, ao dissecar mais de 50 milhões de eventos relatados de 100.000 hosts Linux exclusivos durante o mesmo período, os pesquisadores descobriram 15 falhas de segurança diferentes que são conhecidas por serem ativamente exploradas e possuindo PoCs (Proof of Concept).- CVE-2017-5638 (CVSS score: 10.0) - Apache Struts 2 remote code execution (RCE) vulnerability

- CVE-2017-9805 (CVSS score: 8.1) - Apache Struts 2 REST plugin XStream RCE vulnerability

- CVE-2018-7600 (CVSS score: 9.8) - Drupal Core RCE vulnerability

- CVE-2020-14750 (CVSS score: 9.8) - Oracle WebLogic Server RCE vulnerability

- CVE-2020-25213 (CVSS score: 10.0) - WordPress File Manager (wp-file-manager) plugin RCE vulnerability

- CVE-2020-17496 (CVSS score: 9.8) - vBulletin 'subwidgetConfig' unauthenticated RCE vulnerability

- CVE-2020-11651 (CVSS score: 9.8) - SaltStack Salt authorization weakness vulnerability

- CVE-2017-12611 (CVSS score: 9.8) - Apache Struts OGNL expression RCE vulnerability

- CVE-2017-7657 (CVSS score: 9.8) - Eclipse Jetty chunk length parsing integer overflow vulnerability

- CVE-2021-29441 (CVSS score: 9.8) - Alibaba Nacos AuthFilter authentication bypass vulnerability

- CVE-2020-14179 (CVSS score: 5.3) - Atlassian Jira information disclosure vulnerability

- CVE-2013-4547 (CVSS score: 8.0) - Nginx crafted URI string handling access restriction bypass vulnerability

- CVE-2019-0230 (CVSS score: 9.8) - Apache Struts 2 RCE vulnerability

- CVE-2018-11776 (CVSS score: 8.1) - Apache Struts OGNL expression RCE vulnerability

- CVE-2020-7961 (CVSS score: 9.8) - Liferay Portal untrusted deserialization vulnerability

Ainda mais preocupante, foi revelado que as 15 imagens Docker mais comumente usadas no repositório oficial do Docker Hub abrigam centenas de vulnerabilidades abrangendo python, node, wordpress, golang, nginx, postgres, influxdb, httpd, mysql, debian, memcached, redis , mongo, centos e rabbitmq, ressaltando a necessidade de proteger os contêineres de uma ampla gama de ameaças potenciais em cada estágio do pipeline de desenvolvimento.

domingo, 22 de agosto de 2021

AGÊNCIA DE CIBERSEGURANÇA DOS EUA (CISA) ALERTA PARA A GRANDE QUANTIDADE DE SERVIDORES MICROSOFT EXCHANGE VULNERÁVEIS

A U.S. Cybersecurity and Infrastructure Security Agency (CISA), está alertando sobre tentativas de exploração ativa que aproveitam a linha mais recente de vulnerabilidades "ProxyShell" do Microsoft Exchange corrigidas no início de maio, incluindo a implantação de ransomware LockFile em sistemas comprometidos.

Identificadas como CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207, as vulnerabilidades permitem que os atacantes ignorem os controles ACL e elevem os privilégios no back-end do Exchange PowerShell, permitindo efetivamente que o invasor execute a execução remota de código não autenticado. Enquanto os dois primeiros foram resolvidos pela Microsoft em 13 de abril, um patch para o CVE-2021-31207 foi enviado como parte das atualizações do Patch Tuesday.

Demonstrado originalmente no concurso de hacking Pwn2Own, em abril deste ano, o ProxyShell faz parte de um trio mais amplo de cadeias de exploração descobertas pelo pesquisador de segurança do DEVCORE Orange Tsai que inclui ProxyLogon e ProxyOracle, o último dos quais diz respeito a duas falhas de execução remota de código que poderiam ser utilizadas para recuperar a senha de um usuário em formato de texto simples.Agora, de acordo com pesquisadores do Huntress Labs, pelo menos cinco estilos distintos de web shells foram observados como implantados em servidores Microsoft Exchange vulneráveis, com mais de 100 incidentes relatados relacionados à exploração entre 17 e 18 de agosto. para os servidores comprometidos, mas não está claro exatamente quais são os objetivos ou até que ponto todas as falhas foram utilizadas. Mais de 140 web shells foram detectados em nada menos que 1.900 servidores Exchanger não corrigidos até o momento.

RANSOMWARE PETITPOTAM UTILIZADO PARA ATAQUES EM SERVIDORES WINDOWS DOMAIN CONTROLLERS

Ataques LockFile foram registrados principalmente nos EUA e na Ásia, suas vítimas incluindo organizações nos seguintes setores: serviços financeiros, manufatura, engenharia, jurídico, serviços comerciais, viagens e turismo.

Pesquisadores de segurança da Symantec, uma divisão da Broadcom, disseram que o acesso inicial do atacante à rede é por meio de servidores Microsoft Exchange, mas o método exato permanece desconhecido no momento. Em seguida, o invasor assume o controlador de domínio da organização, aproveitando o novo método PetitPotam, que força a autenticação para uma retransmissão NTLM remota sob o controle de LockFile.

O método de ataque do LockFile parece contar com um código disponível publicamente para explorar a variante PetitPotam original (identificada como CVE-2021-36942).

Depois que os invasores assumem, com êxito, o controlador de domínio, eles têm efetivamente o controle de todo o domínio do Windows e podem executar qualquer comando que desejarem.

A Symantec analisou a cadeia de ataques do LockFile e observou que os atacantes normalmente passam vários dias na rede antes de acionarem o malware de criptografia dos arquivos. Ao comprometer o servidor Exchange da vítima, o invasor executa um comando do PowerShell para baixar um exploit para a máquina local.

No último estágio do ataque, 20 a 30 minutos antes de implantar o ransomware, o ator da ameaça passa a assumir o controlador de domínio instalando no servidor Exchange comprometido o exploit PetitPotam e dois arquivos:- active_desktop_render.dll

- active_desktop_launcher.exe

Os pesquisadores afirmam que, quando acionada, a DLL tenta carregar e descriptografar um arquivo chamado “desktop.ini” que contém o código malicioso. A Symantec não recuperou o arquivo para análise, mas afirma que uma operação bem-sucedida termina com a execução do shellcode.

quarta-feira, 26 de maio de 2021

VMWARE ALERTA SOBRE FALHA CRÍTICA NO vCENTER SERVER

A VMware alerta os clientes a corrigir uma vulnerabilidade de Remote Code Execution (RCE) crítica no plug-in do Virtual SAN Health Check, afetando todas as implantações do vCenter Server.

"Essas atualizações corrigem uma vulnerabilidade crítica de segurança e precisam ser consideradas imediatamente", disse Bob Plankers, arquiteto de marketing técnico da VMware.

"Esta vulnerabilidade pode ser usada por qualquer pessoa que possa acessar o vCenter Server pela rede para obter acesso, independentemente de você usar ou não o vSAN."

O vCenter Server é uma solução de gerenciamento de servidor que ajuda os administradores de TI a gerenciar máquinas virtuais e hosts virtualizados em ambientes corporativos por meio de um único console.Nesta era de ransomware, é mais seguro presumir que um invasor já está dentro da rede em algum lugar, em um desktop, e talvez até mesmo no controle de uma conta de usuário, razão pela qual recomendamos fortemente declarar uma mudança de emergência e aplicar patches assim que possível. - VMware

A vulnerabilidade relatada em particular com uma pontuação básica CVSSv3 de 9,8 em 10 está sendo notificada como CVE-2021-21985 e afeta o vCenter Server 6.5, 6.7 e 7.0, de acordo com o comunicado de segurança da VMware.

Essa falha de segurança foi relatada por Ricter Z da 360 Noah Lab e pode ser explorada remotamente por atacantes não autenticados em ataques de baixa complexidade que não requerem interação do usuário.

"O vSphere Client (HTML5) contém uma vulnerabilidade de execução remota de código devido à falta de validação de entrada no plug-in do Virtual SAN Health Check, que é habilitado por padrão no vCenter Server", explica VMware."Um agente malicioso com acesso de rede à porta 443 pode explorar esse problema para executar comandos com privilégios irrestritos no sistema operacional subjacente que hospeda o vCenter Server."

De acordo com a VMware, o vulnerável "plug-in Virtual SAN Health Check é habilitado por padrão em todas as implantações do vCenter Server, esteja ou não o vSAN sendo usado"

A empresa também corrigiu hoje um problema de mecanismo de autenticação de gravidade média notificada como CVE-2021-21986 e afetando o Virtual SAN Health Check, Site Recovery, vSphere Lifecycle Manager e plug-ins de disponibilidade do VMware Cloud Director.

A VMware fornece medidas alternativas projetadas para remover o vetor de ataque e a possibilidade de exploração, definindo os plug-ins afetados como "incompatíveis".

"Desativar um plugin de dentro da interface do usuário não impede a exploração", diz VMware. "As ações a seguir devem ser executadas nos nós ativos e passivos em ambientes que executam o vCenter High Availability (VCHA)."

As etapas necessárias para desabilitar os plug-ins do vCenter Server nos dispositivos virtuais baseados em Linux (vCSA) e nas implantações do vCenter Server baseadas no Windows, configurando-os como incompatíveis, podem ser encontradas aqui.A empresa também oferece aos clientes as melhores práticas de segurança básicas para o vSphere no vSphere Security Configuration Guide.

sábado, 3 de abril de 2021

RELATÓRIO CONJUNTO ENTRE FBI E CISA REVELAM NOVAS AÇÕES PARA EXPLORAÇÃO DE VULNERABILIDADES NO FORTIOS DA FORTNET

O Federal Bureau of Investigation (FBI) e a CISA (Cybersecurity and Infrastructure Security Agency) lançaram um Joint Cybersecurity Advisory (CSA) para alertar os usuários e administradores sobre a probabilidade de que agentes de ameaças persistentes avançadas (APT) estejam explorando ativamente vulnerabilidades conhecidas do Fortinet FortiOS CVE-2018-13379, CVE- 2020-12812 e CVE-2019-5591. Os atacantes da APT podem usar essas vulnerabilidades ou outras técnicas de exploração comuns para obter acesso inicial a vários serviços governamentais, comerciais e de tecnologia. Obter o acesso inicial pré-posiciona os atacantes do APT para conduzir ataques futuros.

A CISA incentiva os usuários e administradores a revisar o CSA conjunto AA21-092A: Atacantes APT exploram vulnerabilidades para obter acesso inicial para ataques futuros e implementar as mitigações recomendadas.

Mitigações

As seguintes recomendações devem ser levadas em consideração para mitigação dos ataques:

- Corrigir imediatamente os CVEs 2018-13379, 2020-12812 e 2019-5591.

- Se o FortiOS não for usado pela sua organização, adicione os principais arquivos de artefato usados pelo FortiOS à lista de denylist de execução da sua organização. Qualquer tentativa de instalar ou executar este programa e seus arquivos associados deve ser evitada.

- Faça backups regulares de dados e proteja com senha as cópias offline. Certifique-se de que as cópias dos dados críticos não estejam acessíveis para modificação ou exclusão do sistema primário onde os dados residem.

- Implemente uma segmentação da rede.

- Solicitar credenciais de administrador para instalar o software.

- Implementar um plano de recuperação para restaurar dados confidenciais ou proprietários de um local fisicamente separado, segmentado e seguro (por exemplo, disco rígido, dispositivo de armazenamento, nuvem).

- Instale atualizações/patches de sistemas operacionais, software e firmware assim que as mesmas forem lançadas.

- Use autenticação multifator sempre que possível.

- Aplique políticas de senhas para sistemas e contas de rede e evite reutilizar senhas para contas diferentes. Implemente o período de tempo mais curto aceitável para alterações de senha, de 45 a 90 dias.

- Desative as portas de acesso remoto/RDP (Remote Desktop Protocol) não utilizadas e monitore os logs de acesso remoto/ RDP.

- Auditar contas de usuários com privilégios administrativos e configurar controles de acesso com o mínimo de privilégios.

- Instale e atualize regularmente o software antivírus e anti-malware em todos os hosts.

- Considere adicionar um banner de e-mail aos e-mails recebidos de fora da sua organização.

- Desative os hiperlinks nos e-mails recebidos.

- Foco na conscientização e treinamento. Forneça aos usuários treinamento sobre princípios e técnicas de segurança da informação, especialmente sobre como reconhecer e evitar emails de phishing.

O NIC.br disponibilizou uma cartilha com melhores práticas de segurança na internet e que podem servir como base para campanhas de conscientização dos funcionários, em sua empresa, no tocante a importância da segurança da informação para o negócio.

--------------

Nossos canais:

Facebook | Telegram | Twitter | YouTube

terça-feira, 9 de fevereiro de 2021

NOVAS VULNERABILIDADES DETECTADAS NO MK-AUTH 19

MK-AUTH é uma distro Linux com servidor Radius, Banco de Dados, servidor Web, servidor SSH e vários outros recursos já instalados e pronto para ser usados no controle de provedores de internet que usam o HotSpot ou PPPoE do MikroTik para controle de acesso de seus clientes, assim conta com um sistema totalmente baseado em plataforma Web com vários recursos para administração do seu provedor e de seus clientes. Esse sistema foi desenvolvido para tratar de tarefas rotineiras de provedores de internet.

Foram identificadas 2 vulnerabilidades e registradas nos CVEs:

- CVE-2021-3005 / Severidade 4 - MK-AUTH até 19.01 K4.9 permite que invasores remotos obtenham informações confidenciais (por exemplo, um número de CPF) por meio de um titulo modificado (também conhecido como número da fatura) pela URI central / recibo.php.

- CVE-2021-21495 / Severidade 6.8 - MK-AUTH até 19.01 K4.9 permite CSRF¹ para alterações de senha por meio da URI central/executar_central.php?acao=altsenha_princ.

segunda-feira, 8 de fevereiro de 2021

6 PRINCIPAIS PROGRAMAS DE BUGBOUNTY PARA PARTICIPAR EM 2021

Embora o Gartner ainda não tenha um Magic Quadrant dedicado para Bug Bounties ou Crowd Security Testing, o Gartner Peer Insights já lista 24 fornecedores na categoria "Application Crowdtesting Services".

Para quem não está familiarizado com o termo: bug bounty é um programa de premiação mantido por empresas como Facebook e Google, por exemplo, para premiar pesquisadores e desenvolvedores que descobrem vulnerabilidades nas suas aplicações.

Compilamos as 5 plataformas de recompensa de bugs mais promissoras para aqueles que desejam aprimorar seu arsenal de teste de software existente com o conhecimento e a experiência de pesquisadores de segurança internacional:

1 - HackerOne

O HackerOne é provavelmente a marca Bug Bounty mais conhecida e reconhecida do mundo. De acordo com seu relatório anual, mais de 1.700 empresas confiam na plataforma HackerOne para aumentar suas capacidades de teste de segurança de aplicativos internos. O relatório também afirma que seus pesquisadores de segurança ganharam aproximadamente US $ 40 milhões em recompensas somente em 2019 e US $ 82 milhões cumulativamente.

O HackerOne também é famoso por hospedar programas Bug Bounty do governo dos EUA, incluindo o Departamento de Defesa dos EUA e os programas de divulgação de vulnerabilidades do Exército dos EUA. Como alguns outros fornecedores comerciais de Bug Bounties e Vulnerability Disclosure Programs (VDP), o HackerOne agora também oferece serviços de pentest recheados de pesquisadores de segurança avaliados de todo o mundo. HackerOne tem um sólido portfólio de certificações de segurança, incluindo ISO 27001 e autorização FedRAMP.

2 - BugCrowd

Fundado pelo especialista em segurança Casey Ellis, o BugCrowd é provavelmente a plataforma Bug Bounty mais criativa e inventiva. BugCrowd promove ativamente não apenas os serviços tradicionais de teste de segurança, mas também gerenciamento de superfície de ataque e um amplo espectro de serviços de pentest para IoT, API e até mesmo rede, ficando à frente de seus concorrentes no mercado de trabalho com um rápido crescimento.

BugCrowd é famoso por hospedar programas Bug Bounty para gigantes da indústria como Amazon, VISA e eBay, bem como a venerada associação de educação em segurança cibernética (ISC) ².

3 - OpenBugBounty

O projeto OpenBugBounty está em ascensão e é a única plataforma Bug Bounty em nossa lista sem fins lucrativos. Com mais de 1.200 programas Bug Bounty ativos, o OpenBugBounty também permite a divulgação coordenada de problemas de segurança em qualquer site se as mesmas foram detectadas por meios não intrusivos. A criação do programa Bug Bounty é totalmente gratuita e os proprietários do site não são obrigados a fazer pagamentos em dinheiro aos pesquisadores - mas são encorajados a pelo menos agradecer aos pesquisadores e fornecer uma recomendação pública por seus esforços.

OpenBugBounty hospeda programas Bug Bounty para empresas como A1 Telekom Austria e Drupal, com mais de 20.000 pesquisadores de segurança e quase 800.000 vulnerabilidades de segurança enviadas até agora. A plataforma afirma que suas políticas e processos de divulgação são baseados no padrão ISO 29147.

4 - SynAck

Apoiado por muitos fundos de capital de risco renomados, incluindo Intel Capital e Kleiner Perkins, SynAck foi nomeada empresa "CNBC Disruptor" quatro vezes consecutivas, de 2015 a 2019. SynAck está no topo das plataformas comerciais Bug Bounty, também mencionadas no Top 25 Enterprise Software Startups da Gartner .

Fundada por Jay Kaplan e Mark Kuhr, visionários de segurança e veteranos de renome das agências de segurança nacional dos EUA, a SynAck oferece uma equipe de elite de pesquisadores de segurança cibernética exaustivamente avaliados, conhecida como "Red Team" (SRT). De acordo com a SynAck, o grupo SRT é composto por especialistas em segurança com experiências.

5 - YesWeHack

A única empresa europeia de divulgação de vulnerabilidades e Bug Bounty, YesWeHack atrai com eficiência empresas baseadas na UE cuja principal preocupação é a privacidade e proteção de dados. Recentemente, a YesWeHack anunciou um crescimento recorde de 250% durante 2020 na Ásia, demonstrando que as startups europeias são capazes de crescer globalmente.

Semelhante ao BugCrowd, o YesWeHack está bem preparado para investir em seu capital humano. No ano passado, lançou um programa de treinamento para ajudar os caçadores de Bug Bounty a aprimorar suas habilidades de hacking com a plataforma YesWeHack DOJO. Ele apresenta cursos introdutórios e desafios de treinamento com foco em vulnerabilidades de segurança específicas e playgrounds.

Com o DOJO, pesquisadores de segurança de todo o mundo podem aprimorar suas habilidades em testes de segurança de software. Por fim, YesWeHack demonstra de forma persuasiva a sua capacidade de atrair clientes europeus de renome, como o conglomerado francês OVH.

6 - BugHunt

Uma empresa 100% tupiniquim e que possui o mesmo estilo de trabalho das demais já apresentadas. A BugHunt está em conformidade com os mais rigorosos padrões e regulamentos nacionais e internacionais para proteger os interesses de seus clientes e especialistas.

Na plataforma a empresa pode definir o escopo que necessita para testar seus produtos. Para pequenas e médias empresas, abrir um bug bounty na BugHunt custará bem menos do que contratar um pentest. A empresas poderão abrir programas em duas modalidades: pública e privada. Na primeira, o programa estará exposto para qualquer participante da plataforma – a participação é gratuita. Na segunda, há um custo de participação porque a empresa pode escolher profissionais na lista dos dez melhores hackers da BugHunt.