Dando continuidade a Instalação e Configuração de um LAB com o Elastic SIEM[1], precisamos ativar os recursos de detecção e controles de acesso no tocante a autenticação e autorização tendo em vista que o recurso não é ativo por padrão ao instalarmos o Elasticsearch e Kibana.

terça-feira, 28 de dezembro de 2021

segunda-feira, 27 de dezembro de 2021

Elastic Security revela campanha de malware BLISTER

A equipe da Elastic Security identificou um cluster notável de atividades maliciosas após revisar sua telemetria de prevenção de ameaças. Um certificado de assinatura de código válido é usado para assinar o malware para ajudar os invasores a permanecerem sob o radar da comunidade de segurança. Também foi descoberto um novo malware loader usado na campanha, a qual foi denominada BLISTER. A maioria das amostras de malware observadas tem poucas ou nenhuma detecção no VirusTotal. O vetor de infecção e os objetivos dos invasores permanecem desconhecidos até o momento.

quinta-feira, 23 de dezembro de 2021

Elastic SIEM - Instalação e Configuração do LAB (Parte I)

SIEM significa Security Information and Event Management. As ferramentas SIEM geralmente fornecem dois resultados principais: relatórios e alertas. Os relatórios agregam e exibem incidentes e eventos relacionados à segurança, como atividades maliciosas e tentativas de login malsucedidas. Os alertas serão acionados se o mecanismo de análise da ferramenta detectar atividades que violam um conjunto de regras, sinalizando, consequentemente, um problema de segurança.

segunda-feira, 20 de dezembro de 2021

Apresentando as versões 7.16.2 e 6.8.22 do Elasticsearch e Logstash para atualizar o Apache Log4j2

Temos o prazer de anunciar as novas versões do Elasticsearch e Logstash, 7.16.2 e 6.8.22, para atualizar para a versão mais recente do Apache Log4j e abordar preocupações com falsos positivos com alguns scanners de vulnerabilidade. Elastic também mantém atualizações contínuas por meio de nossa consultoria para garantir que nossos clientes Elastic e nossas comunidades possam se manter atualizados sobre os desenvolvimentos mais recentes.

O dia 10 de dezembro começou com a divulgação pública da vulnerabilidade do Apache Log4j - CVE-2021-44228 afetando a popular estrutura de registro de código aberto adotada por vários aplicativos comerciais e personalizados baseados em Java. Esta vulnerabilidade, afetando as versões 2.0-beta9 a 2.14.1 do Log4j2, e já está sendo explorada por atacantes e grupos de ransomware, como APT35 e Hafnium. Uma pesquisa do Google usando Open Source Insights estima que mais de 35.000 pacotes (mais de 8% do repositório Maven Central) foram afetados pelas vulnerabilidades divulgadas recentemente, em 16 de dezembro.

Apache Log4j lançou uma correção para esta vulnerabilidade inicial no Log4j versão 2.15.0. No entanto, a correção estava incompleta e resultou em uma vulnerabilidade potencial de DoS e exfiltração de dados, registrada como CVE-2021-45046. Esta nova vulnerabilidade foi corrigida no Log4j2 versão 2.16.0. No entanto, a própria versão 2.16.0 também foi considerada vulnerável a outra vulnerabilidade DoS, levando a um novo CVE-2021-45105 e o eventual lançamento do Apache Log4j2 versão 2.17.0.

Apresentando Elasticsearch 7.16.2 e Logstash 6.8.22

Hoje, temos o prazer de anunciar a disponibilidade de novas versões do Elasticsearch e Logstash, 7.16.2 e 6.8.22 respectivamente, que atualiza o Apache Log4j2 para a versão 2.17.0. Também retemos as mitigações entregues em 7.16.1 e 6.8.21. A soma das mitigações contra as mitigações Log4j entregues em 7.16.2 e 6.8.22 incluem:

- Log4j atualizado para a versão 2.17.0

- A classe JndiLookup foi completamente removida para eliminar a área de superfície de ataque fornecida pelo recurso JNDI Lookup e o risco associado de vulnerabilidades semelhantes

- log4j2.formatMsgNoLookups = true é definido para desativar um dos recursos vulneráveis

O Elastic Security existente pode acessar esses recursos dentro do produto. Se você é novo no Elastic Security, dê uma olhada em nossos guias de início rápido (pequenos vídeos de treinamento para você começar rapidamente) ou nossos cursos de treinamento básicos gratuitos. Consulte a documentação online para ver como você pode atualizar suas implantações Elasticsearch e Logstash. Você sempre pode começar com uma avaliação gratuita de 14 dias do Elastic Cloud. Ou baixe a versão autogerenciada do Elastic Stack gratuitamente.

- https://logging.apache.org/log4j/2.x/security.html

- https://security.googleblog.com/2021/12/understanding-impact-of-apache-log4j.html

- https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-by-state-backed-hackers-access-brokers/

- https://thehackernews.com/2021/12/hackers-begin-exploiting-second-log4j.html

- https://www.cert.govt.nz/it-specialists/advisories/log4j-rce-0-day-actively-exploited/

- https://www.zdnet.com/article/cisa-orders-federal-agencies-to-mitigate-log4j-vulnerabilities-in-emergency-directive/

terça-feira, 14 de dezembro de 2021

Elastic SIEM - Enriquecendo informações na coleta dos eventos de logs do Windows

Elastic SIEM - Utilizando o protocolo Netflow para monitoramento de segurança de redes

Nem só de logs vive um SIEM. A Elastic começou seu projeto com um motor de buscas e foi avançando em oferecer recursos para análises de métricas em aplicações e algo bem útil para a correlação de eventos de rede por meio do protocolo Netflow.

Quando é utilizado o SNMP, apenas é possível ver o volume de um tráfego de rede gerado por um ativo de rede mas não o conteúdo o qual originou esse tráfego. Imaginemos a situação onde é preciso saber quanto de consumo foi gerado por requisições de DNS. Apenas com SNMP, é impossível detalhar os eventos de redes por protocolos, aplicações, IP de origem/destino, porta de origem/destino entre outras informações. O protocolo trás toda essa riqueza de detalhes e pode ser agregado ao Elastic SIEM por meio do filebeat o qual vai coletar todos esses eventos de rede de um roteador de borda ou outros equipamentos.

segunda-feira, 13 de dezembro de 2021

Elastic Security 7.16 - Novas integrações e funcionalidades automatizadas

No Elastic Security 7.16, várias novas integrações de dados prontas para o uso com o Elastic Agent simplificam a ingestão e normalização de dados, potencializando as operações de segurança. A versão também apresenta suporte total à produção para várias integrações de dados existentes. Nesta versão, foi apresentado um conjunto expandido de proteções contra comportamentos maliciosos, abordando métodos relacionados ao acesso inicial, escalonamento de privilégios e evasão de defesa. Também oferece proteção contra ameaças ao dump de memória para macOS e Linux e aprimora o suporte do ECS para o Osquery Manager. Além disso, foi aprimorada a colaboração entre organizações com novas e aprimoradas integrações de fluxo de trabalho para o ServiceNow.

>>> LEIA O ARTIGO COMPLETO <<<

Elastic Security - Mitigação e Detecção: CVE-2021-44228 Log4Shell

Apache Software Foundation lançou correções para conter a vulnerabilidade de 0-day (CVE-2021-44228) ativamente explorada que afeta a biblioteca de registro baseada em Java (Java Naming and Directory Interface - JNDI) do Apache Log4j amplamente usada que pode ser utilizada como forma de execução de códigos maliciosos e permitir uma tomada completa de sistemas vulneráveis. O problema diz respeito a um caso de remote code execution (RCE), não autenticado, em qualquer aplicativo que usa o utilitário de código aberto e afeta as versões Log4j 2.0-beta9 até 2.14.1. O bug obteve uma pontuação perfeita de 10 em 10 no sistema de classificação CVSS, indicativo da gravidade do problema.

[ >>> LEIA O ARTIGO COMPELTO <<< ]

segunda-feira, 6 de dezembro de 2021

Elastic Security - Usando OSQuery

Osquery é um projeto Opensource desenvolvido a partir do Facebook. Como o nome sugere, o Osquery ajuda a consultar os recursos do sistema operacional usando SQL. Ele expõe os conceitos subjacentes do sistema operacional, como processos, arquivos, rede como tabelas SQL.

Você pode escrever uma consulta SQL simples para ver os processos em execução ativa em seu sistema.

> SELECT pid, name, path FROM processes;

A mesma consulta SQL pode ser agendada para ser executada periodicamente e observar as mudanças no sistema. Isso torna mais fácil observar as métricas do sistema operacional de baixo nível.

Como funciona?

Osquery é compatível com a maioria das distribuições baseadas em Linux, Windows e Mac. O Osquery pode ser baixado aqui.

Osquery tem dois componentes:

- osqueryd - O daemon é executado em seu sistema operacional. o osqueryd agenda e executa consultas SQL no sistema. Fornece o estado atual do sistema quando a consulta é executada no host. O daemon usa APIs de eventos do sistema operacional para registrar as alterações. As consultas executadas pelo daemon são registradas no formato JSON e refletem o estado do sistema. Logs são gerados e exportados para análise posterior.

- osqueryi - É o shell interativo por meio do qual você pode executar consultas SQL. É autônomo e não se comunica com outros daemons Osquery em execução em outro lugar. osqueryd é o binário; quando você executa o osqueryd com o sinalizador -S, ele opera como um shell para executar comandos. Você também pode renomear osqueryd como osqueryi para operar em um modo interativo.

Depois de instalar o Osquery em seu respectivo sistema host, usando as instruções dos documentos oficiais. Você precisa rodar um Elasticsearch, Kibana & Fleet Server para que os logs de resultados do osqueryd sejam enviados.

Existem algumas maneiras de se comunicar com o osqueryd e visualizar os dados no Elastic Stack.

- Módulo Filebeat + OSQquery - Este método é relativamente simples. Primeiro, instale o Filebeat usando o guia de início rápido e habilite o módulo osquery para ver os resultados em um painel pronto para usar.

- Integração Elastic Agent + Osquery - Com o Elastic Agent, você pode executar consultas em tempo real no sistema host e agendar consultas para serem executadas periodicamente.

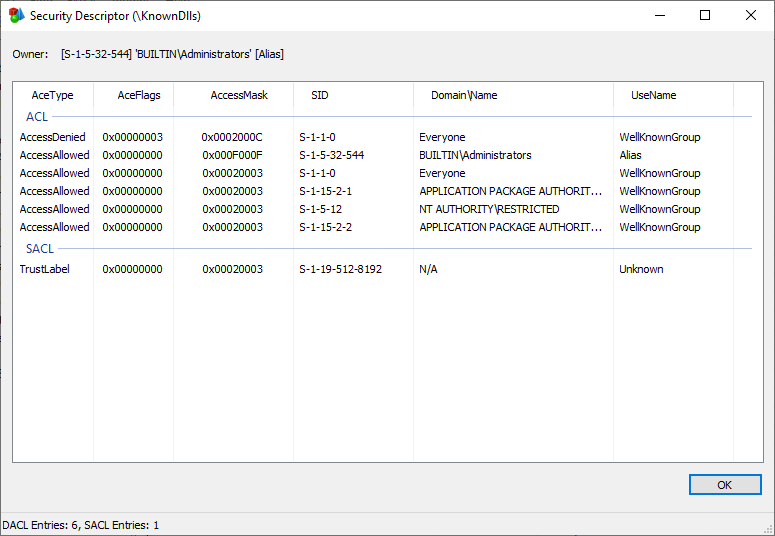

Elastic Security - Protegendo processos restritos do Windows (Parte I)

Protected Process Light

O Windows 8.1 introduziu o conceito de Protected Process Light (PPL), que permite que programas especialmente assinados sejam executados de forma a serem imunes a adulteração e encerramento, mesmo por usuários administrativos. O objetivo é impedir que o malware seja executado de forma descontrolada - adulterando processos críticos do sistema e encerrando os aplicativos anti-malware. Há uma hierarquia de “níveis” de PPL, com os de privilégios mais altos imunes à violação por aqueles de privilégios mais baixos, mas não vice-versa.

Para obter mais informações sobre os processos PPL, consulte os seguintes recursos:

- Protecting Anti-Malware Services - Win32 apps

- The Evolution of Protected Processes Part 1

- The Evolution of Protected Processes Part 2

- Dump das credenciais corporativas, mesmo quando o LSASS for reforçado para funcionar como PPL.

- Encerrar ou desabilitar silenciosamente os processos PPL, como produtos de segurança.

- Execute implantes inteiros como processos WinTcb PPL. Esses implantes não podem ser inspecionados ou eliminados por produtos de segurança de modo de usuário. A Microsoft restringe os produtos de segurança ao AntiMalware PPL, que é menos privilegiado do que o WinTcb.

- Injetar código em processos PPL existentes. Imagine executar a carga útil do beacon do Cobalt Strike dentro do Windows Defender.