quarta-feira, 19 de junho de 2019

O QUE SÃO ATAQUES DE DNS E COMO ELES FUNCIONAM?

Nos dias atuais, a internet tornou-se parte das atividades em nossa vida diária como movimentações bancárias, agendamentos de consultas médicas ou viagens entre tantas outras.

Desde que a internet teve ampliado seu uso em larga escala é de suma importância ter conceitos básicos de cyber segurança devido a várias formas possíveis de ataques, seja através de phinshing, XSS ou até mesmo de engenharia social em fóruns ou chats. Esses ataques tem dado muita dor de cabeça aos profissionais de TI que trabalham para mitigar tais ações.

Um ataque de DNS ocorre quando alguém consegue encontrar um ponto franco para exploração de uma falha nesse serviço. O DNS permite fazer a resolução de um nome (ex. uol.com.br) para um endereço de IP.

Nos últimos anos, foi observado um aumento repentino na utilização de ataques DNS. E esses ataques não são restritos a pequenos web sites. Sites como Reddit, Spotify, Twitter já estiveram indisponíveis por conta desse tipo de ataque.

Abaixo será explanado alguns tipos de ataques envolvendo este serviço:

Zero-day attack – Neste ataque é explorada uma falha ainda desconhecida pelos desenvolvedores de uma aplicação que gerencia o serviço de DNS ou por pesquisadores de segurança da informação. Toda vulnerabilidade conhecida é registra por meio de um CVE(Commom Vulnerabilities and Exposures). Algumas pessoas se utilizam desse tipo de ataque para ganhar dinheiro vendendo exploits.

Fast Flux DNS – É uma técnica de DNS usada por botnets para ocultar sites de phishing e de entrega de malware por trás de uma rede em constante mudança de hosts comprometidos que atuam como proxies. A idéia básica por trás do Fast flux é ter vários endereços IP associados a um único nome de domínio totalmente qualificado, em que os endereços IP são trocados por frequência extremamente alta, por meio da alteração de registros DNS.

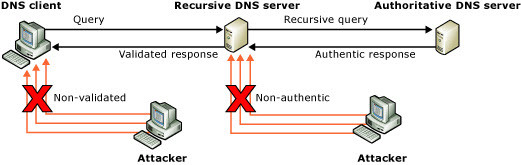

DNS Spoofing - Refere-se à ampla categoria de ataques que falsificam registros DNS. É uma categoria de ataques (um objetivo final do ataque, em vez de um mecanismo de ataque específico). Há muitas maneiras diferentes de fazer DNS Spoofing: comprometer um servidor DNS, montar um ataque de envenenamento de cache DNS (como o ataque Kaminsky contra um servidor vulnerável), montar um ataque man-in-the-middle (se você puder obter acesso a na rede), adivinhe um número de sequência (talvez fazendo muitas solicitações), seja uma estação de base falsa e fale sobre o servidor DNS a ser usado, e provavelmente muito mais.

DNS Cache Poisoning - É uma maneira de fazer spoofing de DNS. O envenenamento de cache DNS refere-se ao seguinte cenário: muitos usuários finais usam o mesmo cache DNS e um invasor consegue injetar uma entrada de DNS forjada nesse cache. Por exemplo, muitos provedores de serviços de Internet executam um servidor DNS de armazenamento em cache e farão com que seus clientes (os usuários finais) tentem primeiro o servidor do provedor. Se um invasor puder encontrar alguma maneira de fazer com que o servidor DNS de cache armazene em cache um registro incorreto. Ele conseguiu falsificar com sucesso os registros DNS e afetar todos os usuários finais que dependem desse cache.

DNS Amplification Attacks - Um ataque de DNS Amplification é uma forma popular de Negação de Serviço Distribuída (DDoS), na qual os atacantes usam servidores DNS abertos de acesso público para inundar um sistema de destino com tráfego de resposta do DNS. A técnica principal consiste em um invasor enviar uma solicitação de pesquisa de nome DNS para um servidor DNS aberto com o endereço de origem falsificado para ser o endereço do destino. Quando o servidor DNS envia a resposta do registro DNS, ele é enviado para o destino. Os atacantes normalmente enviam uma solicitação para o máximo de informações de zona possível para maximizar o efeito de amplificação. Na maioria dos ataques desse tipo, as consultas falsificadas enviadas pelo invasor são do tipo "ANY", que retorna todas as informações conhecidas sobre um DNS.

É muito importante o profissional de segurança da informação estar preparado para a mitigação desses ataques. Leia as boas práticas de funcionamento dos softwares que fazem a gerencia dos serviços de DNS em sua rede e mantenha sempre um Hardening tanto na aplicação como no servidor que hospeda o serviço.

Referências

https://searchsecurity.techtarget.com/definition/zero-day-vulnerability

https://www.welivesecurity.com/2017/01/12/fast-flux-networks-work/

https://usa.kaspersky.com/resource-center/definitions/dns

http://www.thewindowsclub.com/dns-cache-poisoning-spoofing

https://www.us-cert.gov/ncas/alerts/TA13-088A

Assinar:

Postar comentários (Atom)

Nenhum comentário:

Postar um comentário